Voici tout ce qu’il vous faut savoir en vue d’un passage de la certification 70-640

Chapitre 1

– Microsoft Windows Server 2008 existe en version 32 ou 64 bits.

– La version Windows Server 2008 R2 est une version essentiellement en 64 bits.

– Pour installer la version complète de Windows Server 2008, il faut disposer au moins :

- 512 Mo de RAM

- 10 Go d’espace disque libre

- Un processeur x86 cadencé au minimum à 1 GHz

- Un processeur x64 cadencé au minimum à 1,4 GHz

– Active Directory n’est qu’une solution de gestion des identités et des accès (IDA, Identity and Access).

– L’infrastructure IDA se charge de :

- Mémoriser les informations sur les utilisateurs, les groupes et les autres identités.

- Authentifier une identité (Authentification Kerberos dans un domaine).

- Contrôler les accès (Exemple : ACL).

- Fournir une trace d’audit.

– L’infrastructure IDA est composée de 5 technologies :

- AD FS : Active Directory Federation Services

- AD LDS : Active Directory Lightweight Directory Services

- AD DS : Active Directory Domain Services

- AD CS : Active Directory Certificate Services

- AD RMS : Active Directory Rights Management Services

– AD DS : Active Directory Domain Services : [ANNUAIRE]

- Ce composant de l’infrastructure IDA permet de fournir un service d’authentification et d’autorisation dans un réseau et prend en charge la gestion des objets au moyen de stratégies de groupes.

- Ce dernier fournit également une solution de gestion et de partage d’informations à travers un annuaire et permet de trouver n’importe quel objets au sein d’un domaine Active Directory (Serveurs, utilisateurs, imprimantes, groupes, etc.).

– AD LDS : Active Directory Lightweight Directory Services : [APPLICATIONS]

- Dans les versions précédentes de Windows Server, ce composant était appelé ADAM (Active Directory Application Mode).

- Ce composant prend en charge les applications fonctionnant avec un annuaire.

- L’annuaire AD LDS ne stocke et ne réplique que les informations associés aux applications.

- AD LDS permet de déployer un schéma personnalisé pour prendre en charge une application sans modifier celui d’AD DS.

- Chaque application peut être déployée avec son propre schéma AD LDS.

- AD LDS ne dépend pas d’AD DS et peut être installé sur un environnement autonome comme un groupe de travail.

– AD CS : Active Directory Certificate Services : [CERTIFICATS]

- Ce composant est l’équivalent d’une autorité de certification dans un domaine Active Directory sous Windows Server 2003 par exemple.

- AD CS permet de fournir des certificats numériques dans le cadre d’une infrastructure à clé publique (PKI : Public Key Infrastructure).

- Les certificats délivrés par AD CS pourront ainsi servir à authentifier des utilisateurs, des ordinateurs, des entités sur le web, des cartes à puce, des connexions VPN ou sans fils sécurisés, etc…

– AD RMS : Active Directory Rights Management Services : [INTEGRITE]

- Active Directory permet déjà de sécuriser l’accès à une ressource au moyen d’une ACL mais rien ne contrôle ce qui arrive au document ou à son contenu une fois que l’utilisateur l’a ouvert. AD RMS permet de contrôler l’intégrité des ressources au-delà du contrôle d’accès standard.

- AD RMS permet ainsi de protéger l’information au moyen de stratégies qui définissent les usages autorisés ou interdit sur une ressource.

- A l’aide d’une stratégie AD RMS, il est ainsi possible d’autoriser un utilisateur à lire un document mais pas de l’imprimer, ni de copier son contenu.

- Pour l’utilisation de cette technologie, il faut disposer au minimum d’un domaine Active Directory sous Windows 2000 Server SP3, IIS, un serveur de base de données tel que Microsoft SQL, un navigateur web supportant RMS comme Internet Explorer et le pack Microsoft Office.

- AD RMS peut être couplé à AD CS pour protéger les documents à l’aide de certificats.

– AD FS : Active Directory Federation Services : [APPROBATION]

- Ce composant de l’infrastructure IDA permet l’approbation des environnements Windows et non Windows à l’aide de relations d’approbations.

- AD FS permet aux utilisateurs authentifiés dans un réseau d’accéder aux ressources d’un autre réseau à l’aide d’un processus d’authentification unique (SSO : Single Sign On)

- Dans un environnement fédéré, chaque organisation maintient et gère ses propres identités mais peut également accepter celles d’autres organisations issues des partenaires de confiance.

– Le schéma Active Directory :

- Le schéma permet de définir les différentes classes d’objets et attributs que peut contenir un annuaire Active Directory.

- Un compte d’utilisateur dans un domaine Active Directory sera définit dans le schéma à l’aide de la classe d’objet « User » et possèdera les attributs « Nom », « Prénom », « login », « mot de passe », etc…

– Le catalogue global :

- Cette partition d’Active Directory contient des informations sur tous les objets de l’annuaire. Elle contient une réplique partielle d’objets de l’annuaire.

- C’est une sorte d’index qui permet de localiser des objets dans l’annuaire.

– Les services de réplication distribuent les données de l’annuaire à travers le réseau.

– LDAP : Lightweight Directory Access Protocol

- Ce protocole permet d’interroger et de modifier un service d’annuaire.

- Basé sur TCP/IP.

– La base de données Active Directory :

- Stocké dans un fichier sur un contrôleur de domaine à l’emplacement suivant :

« %SystemRoot%\Ntds\Ntds.dit »

- La base de données Active Directory est divisé en plusieurs partitions : « Schéma », « Configuration », « Catalogue Global » et « le contexte de nommage » (Le contexte de nommage contient les données sur les objets d’un domaine tel que les utilisateurs, les groupes, les ordinateurs, etc…).

– Les contrôleurs de domaine :

- Egalement appelé DC, hébergent le rôle AD DS

- hébergent le service KDC (Key Distribution Center) de Kerberos

– Les domaines Active Directory :

- Un domaine est une unité administrative au sein de laquelle certaines fonctionnalités et caractéristiques sont partagés.

- Un domaine représente un périmètre au sein duquel des stratégies sont définies.

– Une forêt :

- C’est un regroupement de plusieurs domaines Active Directory.

- Une forêt possède un seul schéma, une seule partition de configuration et un seul catalogue global.

- Le premier domaine installé dans une forêt est appelé domaine racine de la forêt.

- Une forêt possède plusieurs arbres.

– Un arbre :

- C’est un ensemble de domaines situés sous une racine unique formant un espace de nom DNS contigus.

- Plusieurs arbres dont l’espace de noms DNS n’est pas contigu constituent une forêt.

– Il existe trois niveaux fonctionnels de domaine sous Windows Server 2008 :

- Windows 2000 natif

- Windows Server 2003

- Windows Server 2008

– Il existe deux niveaux fonctionnels de forêt sous Windows Server 2008 :

- Windows Server 2003

- Windows Server 2008

– Une unité d’organisation (OU, Organizational Unit) :

- Les objets d’un domaine peuvent être contenus dans un conteneur nommé « unité d’organisation » ou « OU ».

- Une OU permet d’organiser les objets d’un domaine afin de les gérer à l’aide d’objets de stratégies de groupe.

– Un site :

- Un site Active Directory est un objet spécifique.

- L’objet « site » représente une portion de l’entreprise dans laquelle la connectivité réseau est bonne.

- Un site crée une frontière de réplication et de l’utilisation des services.

– A l’identique de Windows Vista, l’installation de Windows Server 2008 est basé sur une image au format « Install.wim » (Environnement WinPE).

– Il existe deux types d’installation de Microsoft Windows Server 2008 :

- Complète : Basé sur une interface graphique habituelle.

- Minimale : Aussi appelé « Core Server » et ne dispose d’aucune interface graphique.

– Il existe deux méthodes d’installation de Microsoft Windows Server 2008 :

- Manuelle : Appliquez « Install.wim » et utilisez le fichier « Unattend.xml » pour personnaliser l’installation.

- Automatique : Installez, configurez, capturez et déployez en utilisant les outils IMAGEX, Windows Deployment Services

– Pré requis d’installation d’un contrôleur de domaine (Ajout du rôle AD DS) :

- Il faut posséder le nom du domaine DNS / Netbios

- Avoir une idée du niveau fonctionnel du domaine Active Directory

- Avoir un adressage IP fixe

- Prévoir l’emplacement de la base de données (Ntds.dit) et le répertoire SYSVOL

– L’ajout de rôles s’effectue via la console « Gestionnaire de serveur ».

– Pour créer un contrôleur de domaine, il suffit d’ajouter le rôle « AD DS » puis de taper la commande « dcpromo » pour configurer, initialiser et démarrer Active Directory.

– Après l’installation, la fenêtre « Tâches de configuration initiales » s’affiche afin de configurer les informations de bases (Nom de l’ordinateur, mises à jours, rôles, etc). Pour faire réapparaitre cette fenêtre, il suffit de taper « Oobe.exe ». Pour éviter l’ouverture de cette fenêtre à chaque redémarrage, cochez la case suivante :

– La console « Gestionnaire de serveur » permet d’administrer Windows Server 2008. C’est un regroupement des consoles « Gestion de l’ordinateur » et « Ajout suppression de programmes ».

– Lorsqu’on exécute la commande « dcpromo » sur un contrôleur de domaine sur lequel le rôle AD DS n’a pas été installé, la commande le fera automatiquement.

– Windows Server 2008 autorise la création d’un contrôleur de domaine en lecture seule nommée « RODC » qui veut dire « Read-Only Domain Controller ».

– Le premier contrôleur de domaine d’une forêt devient le « Catalogue Globale » (GC, Global Catalogue) et ne peut pas être un en lecture seule (RODC).

– Lors de l’installation d’Active Directory, il est recommandé de séparer l’emplacement des composants suivants sur des partitions différentes : « Par défaut C:\Windows\NTDS » :

- Les journaux systèmes

- La base de données (Ntds.dit)

- Le volume système (SYSVOL)

– L’installation minimale de Windows ne possède pas d’interface graphique. Il n’est pas possible d’y installer le framework .NET. Les sites web ne peuvent être que statiques. Si on souhaite outre passer cette limitation technique, il faudra basculer vers un OS en Windows Server 2008 R2.

– Pour installer la version minimale de Windows Server 2008, il faut disposer au moins :

- 256 Mo de RAM

- 3 Go d’espace disque libre

- Un processeur x86 cadencé au minimum à 1 GHz

- Un processeur x64 cadencé au minimum à 1,4 GHz

– L’installation minimale prend en charge « 9 rôles » et « 11 fonctionnalités ».

– Commandes de bases d’un « Server Core » :

- Modifier le mot de passe administrateur : Net user administrator *

- Définir une IP statique IPV4 : Netsh interface ipv4

- Joindre un domaine : Netdom

- Ajouter des rôles et des fonctionnalités : Ocsetup.exe

- Afficher les rôles et fonctionnalités installées : Oclist.exe

- Activer le bureau à distance : Cscript C:\windows\system32\scregedit.wsf /AR 0

- Promouvoir un contrôleur de domaine : Dcpromo.exe

- Configurer DNS : Dnscmd.exe

- Configurer DFS : Dfscmd.exe

Chapitre 2

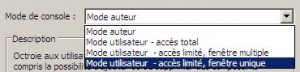

– Une console « mmc » possède 4 modes différents :

- Mode auteur : Personnalisation complète

- Mode utilisateur – accès total : Possibilités de parcourir tous les composants

- Mode utilisateur accès limité, fenêtre multiple : Possibilité de configurer plusieurs fenêtres correspondant à des composants spécifiques

- Mode utilisateur accès limité, fenêtre unique : Pas de personnalisation de l’affichage ou de la console

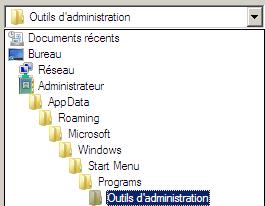

– L’emplacement d’enregistrement par défaut d’une console « mmc » est situé à l’emplacement suivant : %profilutilisateur%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Outils d’administration

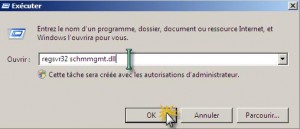

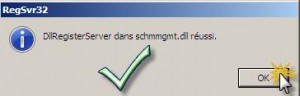

– Le composant logiciel enfichable « Schéma Active Directory » n’est pas disponible par défaut car il n’est pas enregistré. Pour l’ajouter, tapez la commande : « regsvr32 schmmgmt.dll »

– Dans les « Best Practices Microsoft », un administrateur doit toujours ouvrir une session sur sa machine cliente avec un compte d’utilisateur standard, et démarrer les outils d’administration en utilisant la commande « Exécuter en tant qu’administrateur ».

– RSAT (Remote Server Administration Tool) : C’est l’équivalent de l’Admin Pack sous Windows XP. Ce composant permet d’installer les outils d’administration à distance sur Windows Server 2008, Windows Vista ou Windows 7

– MMC (Microsoft Management Console) : C’est un composant de Windows Server qui permet de centraliser les outils d’administration au sein d’une même console en rajoutant des composants logiciels enfichable (Snap In). L’extension est au format « *.msc ».

– Pour créer une console d’administration personnalisée, il suffit de taper la commande « mmc »

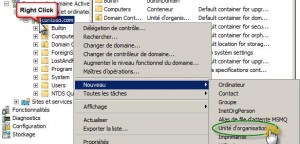

– Lors de la création d’une OU, on a désormais la possibilité de la protéger des suppressions accidentelles en cochant une case :

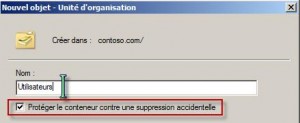

– Lorsque l’on tente de supprimer une OU protégé par « la suppression accidentelle », on obtient un message d’erreur même si on est Administrateur du domaine :

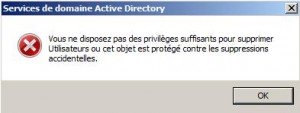

– Pour supprimer une OU protégée contre « la suppression accidentelle », il suffit d’activer les fonctionnalités avancés de la console « Utilisateurs et ordinateurs Active Directory »…D’éditer les propriétés de l’OU et dans l’onglet « OBJET » et décocher la case « Protéger l’objet des suppressions accidentelles » :

– Un suffixe UPN « User Principal Name » correspond au nom d’utilisateur dans un domaine Active Directory auquel on rajoute un « @ » suivi du nom de domaine DNS. Exemple : Si on a le login suivant « pduran » dans le domaine « contoso.com », le suffixe UPN de cet utilisateur sera « pduran@contoso.com »

– Pour ouvrir le composant « Utilisateurs et Ordinateurs Active Directory », il suffit de taper la commande « dsa.msc »

– « Les requêtes sauvegardées » : C’est une fonction introduite depuis Windows Serveur 2003 qui permet de créer des requêtes de recherches personnalisée dans l’Active Directory. Une requête est créée dans l’instance du composant logiciel enfichable. Pour l’utiliser dans une autre instance ou la transmettre à un autre utilisateur, il suffit de l’exporter au format *.xml.

– L’option « requêtes sauvegardée » n’apparait pas la console « Utilisateurs et Ordinateurs Active Directory » présente dans la console « Gestionnaire de serveur ». Pour avoir accès à cette option, il suffit de lancer « dsa.msc »

– La commande « DSQUERY » permet de trouver des objets dans l’Active Directory.

- DSquery user : permet de rechercher des utilisateurs

- DSquery computer : permet de rechercher des ordinateurs

- Dsquery group : permet de rechercher des groupes

Exemple : dsquery user –name James*

Cette commande recherchera tous les utilisateurs dont le nom commence par « James »

– DN (Distinguished Name) : Représente le chemin d’accès complet d’un objet dans l’AD. Ce dernier est unique au sein du domaine.

Exemple : DN CN=James Fine,OU=Utilisateurs,DC=contoso,DC=com

– CN (Common Name) : Représente le nom commun d’un objet. Lorsqu’on créé un objet dans un AD, le champ « Nom complet » permet de créer le CN de l’objet.

– RDN (Relative Distinguished Name) : Représente la portion du « DN » qui précède la première « OU » ou le premier conteneur. Tous les RDN ne sont pas des « CN »

Exemple 1 : CN=James Fine,OU=Utilisateurs,DC=contoso,DC=com

Le RDN de cet objet utilisateur est « CN=James Fine »

Exemple 2 : OU=Utilisateurs,DC=contoso,DC=com

Le RDN de cet objet unité d’organisation est « OU=Utilisateurs »

– Dans Active Directory, la délégation de contrôle permet à une organisation d’assigner des tâches administratives spécifiques aux équipes et aux individus appropriés.

– Les autorisations d’un objet sont appelés des entrées de contrôles d’accès (ACE, Access Control Entries) et son affectés à des groupes ou des ordinateurs (appelés entités de sécurité)

– Les ACE sont sauvegardés dans la liste de contrôle d’accès discrétionnaire (DACL, Discretionary Access Control List).

– Pour accéder à l’ACL (Access Control List) d’un objet, il suffit d’afficher les Fonctionnalités avancées de la console Utilisateurs et Ordinateurs Active Directory, d’afficher les propriétés d’un objet et cliquer sur l’onglet « Sécurité ».

– Pour afficher la DACL d’un objet, il suffit de cliquer sur le bouton « Avancé » dans l’onglet « Sécurité » d’un objet :

– La délégation est le résultat des autorisations, ou ACE, sur la DACL des objets AD.

– Une délégation est l’action d’attribuer à une personne ou un groupe, des droits administratifs sur des objets de l’AD.

– Pour déléguer des tâches administratives, il est recommandé d’utiliser l’assistant de délégation de contrôle plutôt que de modifier les ACL d’un objet.

– Pour vérifier avec efficacité les autorisations d’un objet, tapez la commande suivante :

Dsacls « OU=People, DC=Contoso, DC=com »

– Pour réinitialiser les autorisations d’un objet, tapez la commande suivante :

Dsacls « OU=People, DC=Contoso, DC=com » /resetDefaultDACL

– Best Practice : Lorsqu’on conçoit une structure d’où dans un AD, il faut créer des OU par type d’objet. Par exemple, une OU nommée « People » sera dédiée à héberger le compte des utilisateurs et non des ordinateurs.

– Par défaut et pour des raisons de sécurité, un compte d’utilisateur standard n’a pas le droit de se connecter sur un contrôleur de domaine. Pour l’autoriser temporaire à des fins de tests, vous pouvez ajouter le compte de l’utilisateur dans le groupe « Opérateurs d’impression ».

– Avec Windows Server 2008, il est possible d’ouvrir plusieurs session localement sur un contrôleur de domaine afin de switcher entre les sessions ouvertes sont fermer les programmes de l’utilisateur en cours.

Chapitre 3

– Pour automatiser la création de comptes d’utilisateurs, il est possible d’utiliser des outils en ligne de commandes comme CSVDE (Coma Separated Value Data Exchange) ou LDIFDE (LDAP Data Interchange Format Data Exchange)

– Lorsqu’on utilise les commandes CSVDE ou LDIFDE, il faut utiliser les paramètres « -i » pour spécifier le mode « importation », « -f » pour spécifier le nom du fichier à importer et « -k » pour spécifier que l’on souhaite exécuter la commande en ignorant les erreurs.

Exemple :

- Csvde -i -f [Nom du fichier] -k

- Ldifde -i -f [Nom du fichier] -k

– Active Directory comporte plusieurs utilitaires intégré à l’OS et qui permettent d’exécuter plusieurs tâches administratives en ligne de commande :

- Dsadd : Permet de créer un objet dans l’annuaire

- Dsget : Permet d’afficher les attributs d’un objet

- Dsmod : Permet de modifier les attributs d’un objet

- Dsmove : Permet de déplacer un objet d’une OU à une autre

- Dsrm : Permet de supprimer un objet ou une arborescence de l’annuaire

- Dsquery : Permet d’exécuter des requêtes basé sur des critères spécifiques dans l’AD

Exemple :

- Dsadd user « cn=Mike Fitzmaurice, ou=People, dc=contoso, dc=com »

- Dsrm user » cn=Mike Fitzmaurice, ou=People, dc=contoso, dc=com »

- Dsget user » cn=Mike Fitzmaurice, ou=People, dc=contoso, dc=com »

– CSVDE permet d’importer ou d’exporter des utilisateurs à l’aide d’un fichier au format « txt » ou « csv ». Le fichier à importer est un fichier texte séparé par des virgules dans lequel la première ligne définit les noms d’attributs importés par LDAP (Lightweight Directory Access Protocol)

– LDIFDE permet d’importer ou d’exporter des utilisateurs

– En installant la fonctionnalité Windows PowerShell, il est possible de créer des utilisateurs en ligne de commande.

– Il est également possible de créer des objets dans l’AD avec Vbscript.

Exemple :

Set objOU=GetObject(« LDAP://OU=People,DC=contoso,DC=com »)

set objUser=objOU.Create(« user », »CN=Mary North »)

objUser.Put « sAMAccountName », »mary.north »

objUser.SetInfo()

Chapitre 4

– Dans l’AD, il existe 7 types de groupes différents : Deux types de groupes de domaine avec trois étendues chacun et des groupes de sécurité locaux.

– Un groupe AD possède, tout comme un compte d’utilisateur, un SID (Security Identifier)

– Lorsqu’on créé des groupes dans AD, il faut s’assurer qu’on respecte une convention de nommage définit à l’avance.

– Il existe deux types de groupe : Des groupes de sécurité et des groupes de distribution.

– Il existe quatre types d’étendue : Domaine locaux, globaux, universelle, locale

– Un groupe possède plusieurs étendues : Locale ou Globale

– Les groupes de distributions sont essentiellement utilisés par les applications de messagerie. La sécurité n’y est pas activée : Ils n’ont pas de SID (Security IDentifier) et ne peuvent donc pas recevoir d’autorisations vers des ressources. Envoyer un message à un groupe de distribution revient à l’envoyer à tous les membres de ce groupe.

– Les groupes de sécurité sont des entités de sécurité dotées d’identificateur de sécurité (SID). En conséquence, ils peuvent faire office d’entrée d’autorisation dans des ACL pour contrôler la sécurité de l’accès aux ressources. Les groupes de sécurité peuvent être utilisé comme groupes de distribution par les applications de messagerie.

– Dans les best Practices, si vous avez un groupe qui ne sert que de liste de distribution, il est recommandé de le créer en tant que groupe de distribution. Sinon le groupe reçoit un SID qui est ajouté au jeton d’accès de sécurité de l’utilisateur ce qui peut conduire à un problème d’augmentation des jetons (token bloat).

– Les groupes locaux ne servent qu’à gérer la sécurité des ressources sur un système et sont créés uniquement dans la base de données SAM d’un serveur membre du domaine. Les groupes locaux peuvent héberger tout types de ressource en provenance de n’importe quel domaine approuvé.

– Les groupes de domaines locaux ne servent qu’à gérer des entités de sécurité dans le domaine. Ils peuvent héberger tout type de ressource en provenance de n’importe quel domaine approuvé et sont répliqués sur l’ensemble des contrôleurs de domaine.

– Les groupes globaux ne servent qu’à définir des collections d’objets des domaines basés sur des rôles. Ces derniers ne peuvent héberger uniquement des ordinateurs, des utilisateurs ou des groupes globaux du même domaine. Ils sont répliqués vers l’ensemble des contrôleurs de domaine.

– Les groupes universels s’utilisent surtout dans les environnements multi-domaines. Ces groupes accueillent des users, ordinateurs ou des groupes (Globaux ou universels) issue de toute la forêt. Ces groupes peuvent servir à gérer des ressources dans des contextes multi-domaines. Ils sont répliqués sur le Catalogue Global (CG).

– Une fois qu’un groupe est créé, il est possible de modifier sont étendue.

– Il est possible de modifier le type d’un groupe avec la commande dsmod :

dsmod group [DNgroup] -secgrp {yes | no} -scope {l | g | u}

– Lorsqu’on ajoute un utilisateur à un groupe, la modification n’est pas prise en compte de suite. Il faut que l’utilisateur ferme sa session puis se reconnecte au domaine afin de renouveler son jeton de sécurité avec le SID du groupe nouvellement ajouté.

– Un « Shadow Group » est un concept dans l’Active Directory qui consiste à créer un groupe de sécurité qui contiendrait tous les utilisateurs d’une unité d’organisation afin d’y gérer des droits d’accès sur des ressources.

– Les groupes par défaut sont des groupes qui existent à l’installation de l’OS ou de l’AD. Exemple : Le groupe administrateur de l’entreprise, administrateur du domaine, opérateur de serveur, opérateur de compte, opérateur d’impression etc.

– Une unité spéciale est un groupe particulier qui est gérer par le système d’exploitation. Exemple : Groupe tout le monde, ouverture de session anonyme, interactif, réseau, etc.

– L’onglet « gérer par » d’un groupe AD permet de déléguer la gestion de l’appartenance aux groupes.

– La commande « run as » permet d’exécuter des programmes avec d’autres informations d’identification. Exemple : runas /user :aasimane cmd.exe

Chapitre 5

– Un compte d’ordinateur dans un domaine AD possède à l’identique d’un compte d’utilisateur, un SID, un mot de passe, un nom d’ouverture de session. Le mot de passe est gérer par le système et ce dernier est renouvelé en moyenne tous les 30 jours.

– Par défaut lorsqu’une machine rejoint un domaine, un objet « Ordinateur » correspondant au nom de la machine est créé dans l’OU « Computers ». L’OU computer est un objet prédéfini à l’installation d’AD DS. Il n’est pas possible d’y appliquer des GPO.

– Afin de rediriger le répertoire par défaut des ordinateurs qui joigne un domaine, il suffit d’utiliser la commande « redircmp » : redircmp [DN pour les nouveaux objets ordinateurs]

– La commande « redirusr » permet de rediriger le répertoire des utilisateurs par défaut

– Il est recommandé de créer un compte d’ordinateur dans l’Active Directory avant de joindre la machine au domaine.

– Par défaut, les utilisateurs peuvent joindre 10 machines au domaine avec leur compte. Si on veut interdire la possibilité de joindre une machine au domaine pour un compte standard, il suffit d’utiliser ADSI et de modifier l’attribut « ms-DS-MachineAccountQuota » à 0.

– Lors de la création du premier contrôleur de domaine de la forêt, il faut penser à bien architecture l’arborescence de ses OU. A savoir, il est recommandé de créer une OU par type d’objet et les regrouper par site, par région, par Pays, par filiale afin de faciliter l’administration et mieux se retrouver dans l’AD.

– Il est recommandé de nommé les comptes d’ordinateur de façon a pouvoir les identifier rapidement dans l’AD ou même reconnaitre plus facilement la différence entre un portable et un ordinateur fixe.

– Tout comme les objets utilisateurs, il est possible d’utiliser les commandes Powershell, CSVDE, LDIFDE, NETDOM ou les commandes DS pour gérer, importer ou exporter les comptes d’ordinateurs.

– Tout compte d’ordinateur d’un domaine possède un SID, un nom d’utilisateur (sAMAccountName) et un mot de passe stocké sous la forme d’un secret LSA (Local Security Authority) qui est changé tous les 30 jours.

– Pour recycler un ordinateur et l’utiliser à d’autres fins tout en gardant son appartenance aux différents groupes de sécurité, il suffit juste de réinitialiser son mot de passe et joindre une machine au domaine.

– La commande « nltest » permet de vérifier si le canal sécurisé entre l’ordinateur et le domaine n’est pas rompue ou désynchronisé.

– Le service NETLOGON se charge d’authentifier la machine sur le domaine.

RAPPEL : Chaque objet Active Directory possède un GUID (Globally Unique IDentifier) qui identifie de manière unique l’objet dans l’annuaire.

Chapitre 6

– Une stratégie de groupe (GPO, Group Policy Objet) est un objet qui permet d’appliquer des paramètres personnalisés aux objets d’une OU.

– Pour éditer une GPO, il faut utiliser le composant « Gestion de Stratégie de groupe » (GPMC, Group Policy Management Console)

– L’étendue d’une stratégie de groupe correspond à la collection d’objets qui appliqueront le paramètre spécifié dans le GPO.

– Le jeu de stratégie résultant (RSoP, Resultant Set of Policy) permet de déterminer l’ensemble des GPO qui s’appliquent à un objet utilisateur ou ordinateur.

– Les paramètres de stratégies s’appliquent à l’ouverture de session pour les utilisateurs et au démarrage pour les ordinateurs. Ces paramètres s’appliquent à nouveau toutes les 90 à 120 min qui suivent.

– Pour forcer l’actualisation des stratégies de groupe, il suffit d’utiliser la commande suivante :

- Gpupdate /target :computer ou Gpupdate /target :user

– La commande « Gpupdate » possède les commutateurs suivant :

- /force : pour forcer les stratégies à s’appliquer

- /logoff : pour forcer la fermeture de session après la mise à jour des GPO

- /boot : pour forcer le redémarrage de l’ordinateur après la mise à jour des GPO

– Il existe deux types de GPO :

- GPO locaux

- GPO du domaine

– Les GPO locaux sont stockés dans %SystemRoot%\System32\GroupPolicy. Par défaut, seul les stratégies « Paramètres de sécurité » sont configuré.

– Les GPO basés sur le domaine sont stockés sur les contrôleurs de domaines.

– Le client de stratégie de groupe est un service qui se charge de télécharger les GPO qui ne sont pas encore en cache. Une fois téléchargé, une série de processus appelé extension côté client (CSE, Client-Side Extension) se chargent d’interpréter les paramètres du GPO.

– Un GPO de domaine contient deux composants :

- Un conteneur de stratégie de groupe (GPC, Group Policy Container).

- Un modèle de Stratégie de groupe (GPT, Group Policy Template).

– Le GPC est un objet Active Directory stocké dans le conteneur Objets de stratégie de groupe. Ce dernier définit les attributs du GPO mais ne contient aucuns paramètres. Le GUID de cet objet définira le nom de la collection de fichier (GUID GPO)

– Le GPT désigne les paramètres du GPO qui sont stockés dans une collection de fichiers stockée dans le dossier SYSVOL des contrôleurs de domaine à l’emplacement suivant :

GPT de la GPO = %SystemRoot%\SYSVOL\Domain\Policies\GUID GPO

– Un GPO possède un numéro de version qui est incrémenté à chaque changement. Ce numéro est stocké sous la forme d’un attribut du GPC dans le fichier « GPT.ini ».

Contenu du fichier « GPT.INI » :

NB : Il est recommandé d’activer le paramètre de stratégie « Toujours attendre le réseau lors du démarrage de l’ordinateur et de l’ouverture de session ». Grâce à ce dernier, un utilisateur ouvrira toujours une session après avoir télécharger les dernières stratégies du domaine.

Ce paramètre se trouve sous :

Configuration ordinateur\Stratégie\Modèles d’administration\Système\Ouverture de session

– GPSI (Group Policy Software Installation) est un élément de la stratégie de groupe qui permet de gérer l’installation de logiciel.

– Le client de stratégie de groupe détecte aussi la vitesse de connexion à un domaine. Il est donc possible de configurer un GPO afin d’empêcher l’application des paramètres lorsqu’une liaison lente est détecté. Par défaut, une liaison est considérée comme lente lorsque le débit est inférieur à 500 kilobits par seconde (kbps).

– Dans un domaine AD, les GPC sont répliqués par l’Agent de Réplication (DRA, Directory Replication Agent) et les GPT sont répliqués via le service de réplication de fichiers (FRS, File Replication Service). Si tous les contrôleurs de domaine exécutent Windows Server 2008, il est possible de configurer la réplication du répertoire SYSVOL avec DFS (DFS-R, Distributed File System Replication).

– Si la réplication des GPC et GPT n’est plus synchrone, il est possible d’utiliser l’outil « gpotool.exe » afin de dépanner l’état des GPO.

– Les modèles d’administration sont une collection de paramètres stockés dans un fichier « *.ADM / *.ADMX / *.ADML ». Lorsqu’on importe un de ces fichiers, l’éditeur de stratégie de groupe (GPME, Group Policy Management Editor) les extraits depuis le poste local.

– Le Magasin Central est un dossier unique dans SYSVOL qui permet de centraliser l’importation des fichiers d’administration pour l’ensemble des contrôleurs de domaine.

– Windows Server 2008 offre la possibilité de filtrer les paramètres de Stratégie de groupe d’un modèle d’administration afin de faciliter la recherche d’un paramètre spécifique.

– Un GPO Starter est une nouvelle fonctionnalité de Windows Server 2008. Elle permet de créer un nouveau GPO pré peuplé des paramètres du GPO Starter.

– On dit qu’un paramètre de stratégie est « géré » lorsque ce dernier n’applique plus les paramètres du GPO une fois désactivé, supprimé ou que l’ordinateur n’est plus dans l’étendue du GPO.

– On dit qu’un paramètre de stratégie est « non géré » lorsque ce dernier s’applique encore après que le GPO soit désactivé, supprimé ou que l’ordinateur n’est plus dans l’étendue du GPO.

– Windows Server 2008 donne la possibilité d’attacher des commentaires aux GPO.

– Un GPO peut être lié à un Site, un domaine ou une OU.

– L’héritage des GPO fonctionne à l’aide d’un système de priorités. Un GPO avec une priorité « 1 » prévaut sur les autres GPO. Par défaut, l’arborescence de l’AD contient des niveaux de priorités différents (Un site AD étant le niveau le plus haut). Dans l’ordre de priorité la plus élevé : Site, Domaine, OU

– Il est possible de bloquer l’héritage des droits administratifs sur une OU.

– L’option « Filtrage de Sécurité » d’un GPO permet de spécifier les utilisateurs concernés par le GPO.

– L’option « Filtre WMI » permet de filtrer par rapport à des caractéristiques « Ordinateur ». Les requêtes WMI sont écrites en langage WQL (WMI Query Language)

– L’option « Appliqué » du paramètre d’un GPO permet de définir une priorité de niveau supérieur aux autres GPO.

– « Le traitement par boucle de rappel de la stratégie » oblige le système à modifier la manière dont il applique les GPO selon deux modes :

- Fusionner : Une fois que les paramètres des GPO étendus à l’utilisateur sont appliqués, le système applique les paramètres de stratégie de groupe étendus à l’ordinateur.

- Remplacer : Les paramètres de la configuration utilisateur des GPO étendus à l’utilisateur ne sont pas appliqués. En lieu et place, seuls les paramètres de la configuration utilisateur des GPO étendus à l’ordinateur le sont.

– La GPMC possède un outil qui permet de générer des rapports du jeu de stratégie résultant sur une machine distante ou locale. Les prés requis liés à cet outil sont les suivants :

- Il faut posséder des droits administratifs sur le système cible à auditer

- L’ordinateur cible doit être équiper au minimum de Windows XP

- Avoir accès à WMI sur le système cible qui doit être sous tension, accessible via le réseau via les ports 135 et 445.

– Les rapports du jeu de stratégie résultant sont disponibles au format DHTML (HTML Dynamique)

– La GPMC possède un outil qui permet de modéliser l’application des paramètres de Stratégie de groupe. Grâce à cet outil, il est possible de simuler l’impacte des paramètres d’une GPO sur un système avant de l’appliquer.

– L’équivalent des « rapports du jeu de stratégie résultant » est la commande « gpresult.exe ». Cette commande possède les options suivantes :

- /s nomordinateur : Spécifie le nom ou l’adresse IP du système distant à auditer

- /scope [user |computer] : Affiche l’analyse du jeu de stratégie résultant pour les paramètres de l’utilisateur ou de l’ordinateur

- /user nomutilisateur : Spécifie l’utilisateur pour lequel les données du jeu de stratégie résultant sont affichées

- /r : Affiche un résumé des données du jeu de stratégie résultant

- /v : Affiche des données documentées sur le jeu de stratégie résultant

- /z : Affiche des données extrêmement détaillés (mode plus verbeu)

- /u domaine\utilisateur /p mot de passe : Fournit les informations d’identification

- [/x | /h] nom fichier : Enregistre le rapport au format XML ou HTML

– L’observateur d’évènement Windows permet de visualiser les journaux concernant les stratégies de groupe. Un nouveau journal nommée « Operational », fournit des informations détaillées sur le traitement de la stratégie de groupe.

Chapitre 7

– « La Stratégie des Groupes Restreints » permet de gérer l’appartenance des groupes locaux d’une machine. Avec ce paramètre, il est possible de configurer dans un GPO les groupes ou utilisateurs qui seront membre des groupes locaux d’un objet computer.

– Le nœud « Groupes Restreints » possède deux paramètres :

- Ce groupe est Membre de : Ce paramètre indique que le groupe spécifié par la stratégie est membre d’un autre groupe. Lorsqu’il existe plusieurs GPO qui utilisent le paramètre « Groupes restreints », chaque stratégie « Membre de » s’appliquent donc se cumulent.

- Membres de ce groupe : Ce paramètre indique toute l’appartenance au groupe spécifié par la stratégie. Tout membre non spécifié dans la stratégie est supprimé, y compris les administrateurs du domaine. Le paramètre « Membres de ce groupe » est une stratégie qui fait autorité. S’il existe plusieurs GPO avec des stratégies « Groupes restreints » qui utilisent ce paramètre, c’est celui dont la priorité est la plus élevée qui prévaut.

– Tous les serveurs Windows 2008 possède un GPO local qui peut être configuré via le composant « Editeur d’objet de stratégie de groupe » ou via la console « Stratégie de sécurité locale ». Les contrôleurs de domaine quant à eux ne disposent pas de GPO local mais des paramètres de sécurités configurés au niveau des GPO de domaine nommé « Default Domain Policy » et « Domain Controllers Policy »

– Les « Modèles de sécurité » permettent de définir des paramètres de sécurité stockées dans un fichier « *.inf ». Ce dernier s’utilise via un composant logiciel enfichable :

– Pour déployer un modèle de sécurité, il suffit d’importer le fichier « *.inf » dans un objet de stratégie de groupe au niveau du nœud « Paramètre de sécurité ». Il est également possible de déployer un modèle de sécurité via le composant logiciel enfichable « Configuration et analyse de la sécurité » ou l’utilitaire « Secedit.exe ».

– Lors de l’installation d’un contrôleur de domaine, un modèle de sécurité par défaut est appliqué par Windows. Ce dernier est situé à l’emplacement suivant :

%SystemRoot%\Security\Templates\DC security.inf

– Le composant logiciel enfichable « Configuration et Analyse de la Sécurité » permet d’appliquer un modèle de sécurité mais également d’analyser la configuration actuelle de la sécurité d’un système et de la comparer à une base (fichier *.sdb) enregistrée sous forme de modèle de sécurité.

– « Secedit.exe » est un utilitaire en ligne de commande qui permet d’effectuer les mêmes opérations que le composant logiciel enfichable « Configuration et analyse de la sécurité ». L’avantage de cet utilitaire est de pouvoir appliquer uniquement une partie d’un modèle de sécurité à un ordinateur.

– « L’assistant Configuration de la sécurité » permet de configurer la sécurité d’un serveur pas à pas afin de générer un fichier « *.xml » qui permettra de déployer la configuration. Cet assistant est également disponible via la ligne de commande « scwcmd.exe ».

– Par défaut, la base de données de configuration de la sécurité et l’ensemble des fichiers « *.xml » qu’utilise « l’assistant Configuration de la sécurité » est situé dans :

« %SystemRoot%\Security\Msscw\Kbs ».

– Pour centraliser l’emplacement de la base de données de configuration de la sécurité, il suffit de copier le contenu du répertoire « %SystemRoot%\Security\Msscw\Kbs » dans un dossier préalablement partagé sur le réseau, puis d’exécuter la commande suivante :

« scw.exe /kb \\serveur01\scwkb »

– Une stratégie de sécurité créée à l’aide de « l’assistant Configuration de la sécurité » ou l’utilitaire en ligne de commande « scwcmd.exe » peut être transformé en GPO.

Pour cela, il suffit d’utiliser la commande :

scwcmd.exe transform /p : »Sécurité DC Contoso.xml » /g : »GPO de sécurité DC Contoso »

– GPSI (Group Policy Software Installation) permet de gérer l’installation de logiciels via des GPO. Ce composant utilise Windows Installer pour installer, maintenir et supprimer des logiciels. Il est possible de personnalisé des packages Windows Installer à l’aide de fichiers de transformation au format « *.mst » ou des fichiers correctif au format « *.msp ».

– GPSI gère deux types de package : les fichiers « *.msi » et « *.zap »

– Lorsqu’on utilise des GPO pour installer des logiciels, il est possible d’attribuer ou publier des applications

- Attribuer : Une application est dite « attribuée » lorsque celle-ci est installée sur l’ordinateur lors du processus de démarrage. Une application peut être attribuée à un utilisateur ou à un ordinateur.

- Publier : Une application est dite « publiée » lorsque celle-ci est rendue disponible à l’utilisateur dans le menu « Ajout suppression de programmes » à l’ouverture de session. L’utilisateur a le choix d’installer l’application en cliquant dessus dans le panneau de configuration ou en cliquant sur un type de fichier associé à l’application. Il n’est pas possible de publier une application pour un ordinateur mais seulement à un utilisateur.

– Par défaut, GPSI test les performances du réseau avant d’appliquer le paramètre de stratégie de groupe. Si une liaison lente est détecté (Moins de 500 Kbits/s), les paramètres lié à GPSI ne seront pas traités. Il est possible de modifier la vitesse de connexion qui définie une connexion lente en configurant un seuil plus bas via les modèles d’administration d’un GPO à l’emplacement suivant :

Modèles d’administration\Système\Stratégie de groupe\

Editer les propriétés du paramètre : « Détection d’une liaison lente de stratégie de groupe »

– La stratégie d’audit configure un système pour qu’il audite des catégories d’activités. Par défaut, tous les évènements d’échec ne sont pas audités. Il est important de définir à l’avance ce que l’on souhaite auditer car manipuler les audites via les journaux d’évènement peut se relever bien compliquer à évaluer.

– Pour configurer l’audit, il faut accomplir trois opérations :

- Spécifier les paramètres d’audit dans la SACL de l’objet (Fichier /Dossier)

- Activer la stratégie d’audit dans la stratégie (Locale ou de Domaine)

- Evaluer les évènements dans le journal de sécurité

– Auditer les évènements d’échec permet de contrôler les tentatives malveillantes d’accès aux ressources pour lesquelles l’accès est refusé ou d’identifier les tentatives d’accès à un fichier ou un dossier auquel l’utilisateur demande à accéder.

– Il ne faut pas abuser de l’audit Windows car les journaux ont tendance à grossir très rapidement.

– Configurer les entrées d’audit sur un fichier ou un dossier n’active pas en soi l’audit. L’audit doit être activé en définissant le paramètre « Auditer l’accès aux objets » dans un GPO (Local ou de domaine étendu au serveur qui contient l’objet à auditer).

– Pour évaluer les évènements relatifs à l’activation de l’audit sur un serveur, il suffit d’ouvrir les journaux de sécurité Windows depuis les outils d’administration.

– Windows Server 2008 introduit une nouvelle catégorie d’audit appelée « Modification du service d’annuaire ». Cela permet d’avoir accès aux valeurs précédentes d’un objet audité lorsque ces attribues sont modifiés. Cette catégorie n’est pas activé par défaut car il faut taper la ligne de commande suivante pour :

Auditpol /set /subcategory : »directory service changes” /success:enable

– Il faut toujours modifier la liste SACL d’un objet pour spécifier les attributs à auditer.

Chapitre 8

– Une nouvelle notion dans Windows Server 2008, ce sont les contrôleurs de domaine en lecture seul (RODC : Read Only Domain Controller)

– Par défaut, dans un domaine Windows Server 2008, les utilisateurs doivent changer leur mot de passe tous les 42 jours. Ce mot de passe doit contenir au moins 7 caractères et répondre à des exigences de complexité.

– La stratégie de mot de passe se configure dans l’objet de stratégie de groupe « Default Domain Policy ».

– L’exigence de complexité requiert au moins trois des quatre types de caractères suivants :

- Majuscule – Par exemple A à Z

- Minuscule – Par exemple a à z

- Numériques – 0 à 9

- Symboles non alphanumériques – Par exemple !, #, %, ou &

– La stratégie « Enregistrer les mots de passe en utilisant un cryptage réversible » permet de stocker en clair le mot de passe des utilisateurs car certaines applications en ont besoin. Dans les Bests Practices, il est recommandé de supprimer le plus possible ce type d’applications car stocker un mot de passe en clair revient à créer une faille de sécurité.

– « Les stratégies de mot de passe à grain fin » permettent de configurer une stratégie de mot de passe dont l’étendue sera un ou plusieurs groupes, ou un ou plusieurs utilisateurs. Pour utiliser ces nouvelles stratégies, il faut être dans un niveau fonctionnel de domaine Windows Server 2008. Les paramètres de cette nouvelle stratégie sont identiques aux paramètres de stratégie de mot de passe du domaine, sauf qu’ils ne s’appliquent pas en tant que GPO mais sont contenu dans une class d’objet spécifique qui maintient le paramétrage de ces stratégies : PSO, Password Settings Objet

– Un PSO possède dispose d’un attribue qui défini sa priorité. Cette priorité est définie par un nombre supérieur à 0. Le chiffre 1 indique que la priorité est la plus élevé.

– L’audit permet de journaliser des évènements qui concernent plusieurs types d’activités qu’ils soient une réussite ou un échec.

– L’audit « Evènement de connexion au compte » consiste à journaliser la tentative de connexion d’un utilisateur au domaine. Le contrôleur de domaine qui authentifie l’utilisateur va générer un évènement de connexion au compte dans le journal de sécurité du contrôleur de domaine.

– L’audit « Evènement de connexion » consiste à journaliser sur un poste client les évènements d’authentification d’un utilisateur qui ont été relayé à un contrôleur de domaine. Un poste client n’authentifie pas l’utilisateur mais transmet la connexion interactive à un contrôleur de domaine pour validation. Cette action enregistre un évènement de connexion dans le journal de sécurité du poste client.

– Un RODC (Read Only Domain Controller) permet d’authentifier des utilisateurs situés dans une succursale d’une entreprise et qui contient une copie de tous les objets du domaine et de tous les attributs à l’exception des données confidentielles comme les mots de passe. Pour authentifier un utilisateur, un RODC transmet les requêtes d’authentification à contrôleur de domaine principal (en écriture).

– Etant données que les mots de passes des utilisateurs ne sont pas stockées sur les RODC, il est possible de configurer une stratégie de réplication des mots de passe appelé PRP (Password Replication Policy).

– Pour déployer un RODC, il est impératif que le niveau fonctionnel de domaine soit au minimum en Windows Server 2003 et qu’un contrôleur de domaine Windows Server 2008 en écriture soit accessible.

– Si la forêt possède certains domaines fonctionnant sous Windows Server 2003, il faudra d’abord exécuter la commande suivante : Adprep /rodcprep

– Pour séparer les rôles d’administratif sur un RODC, il suffit de taper la commande suivante : dsmgmt

Chapitre 9

– DNS (Domain Name System) est une composante essentielle des services AD DS. Sans DNS il n’y aurait pas d’Internet car ce système permet de convertir une adresse IP en nom de domaine plus commode à mémoriser.

– DNS fonctionne sur les protocoles IPv4 (32 bits) et IPv6 (128 bits)

– Lorsqu’un ordinateur démarre, le client commence par identifier les enregistrements de ressources SRV (Service Location Records) d’un serveur DNS afin d’identifier le contrôleur de domaine (DC) le plus proche. Une fois que la localisation DNS a été effectuée, le processus d’identification entre l’ordinateur et le DC peut débuter. Sans serveurs DNS, il n’y aurait pas d’authentification d’ordinateurs sur un domaine.

– DNS communique sur l’Internet ou le réseau interne via le port TCP/IP 53. Tous les clients DNS sont configurés sur ce port pour localiser des informations sur les noms des ordinateurs.

– IPv6 est intégré à Windows Server 2008, et les adresses IP sont composées de huit sections de 16 bits pour créer une adresse en 128 bits généralement affiché au format hexadécimal.

– Lorsqu’il n’y a pas de serveur DHCP (Dynamic Host Configuration Protocol) sur le réseau, les cartes réseaux configurées avec le protocole IPv6 reçoivent l’adresse « FE80 :: » qui est l’équivalent de l’adresse APIPA (Automatic Private IP Adressing).

– Dans l’adresse « FE80 :: », les deux doubles points représentent toutes les sections de 16 bits qui sont composés de zéros.

– Adresses de liaison locale (IPv6) : FE80 ::

- Attribué par défaut lorsqu’IPv6 est activé. C’est l’équivalent de l’adressage APIPA sur IPv4 (169.254.0.0/16)

– Adresses de site local (IPv6) : FEC0 ::

- Ces adresses peuvent être routées localement uniquement. Il n’est pas possible de les router vers Internet. C’est l’équivalent des adresses de classe A, B et C sous IPv4 (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16)

– Adresses de monodiffusion globales (IPv6) : Toutes les autres IP

- Ces adresses sont routables sur Internet et permettent une communication directe avec tout type de périphérique. C’est l’équivalent des adresses IP publique sous IPv4. L’avantage sous IPv6 est que l’attribution des adresses IP peut atteindre au totale 340 milliards de milliards de milliards de milliards – soit 2 puissance 128 adresses.

– Adresse de bouclage (IPv6) : ::1

- Permet à un nœud de s’envoyer des paquets à lui-même. C’est l’équivalent de l’adresse de loopback 127.0.0.1 dans IPv4.

– Le protocole PNRP (Peer Name Resolution Protocol) est un système de résolution de nom comme DNS sauf que la résolution s’effectue sur un système différent. C’est un système de nommage distribué qui interroge les hôtes à proximité pour résoudre les noms de domaine.

– Le protocole PNRP peut s’étendre à des milliards de noms contrairement à DNS qui n’héberge qu’un petit nombre de noms. Grâce à ce système distribué, PNRP est donc tolérant aux pannes. La publication de noms est instantanée, gratuite et n’exige pas d’intervention humaines.

– Les serveurs DNS dynamiques (DDNS, Dynamique Domain Name Server) autorisent la mise à jour automatique des clients qui peuvent s’auto-inscrire sur le serveur DNS.

– Les serveurs DNS en lecture-écriture sont également nommés « serveur DNS Principal » et autorise la mise à jour manuel via des opérateurs autorisés.

– Les serveurs DNS en lecture seule sont également nommés « serveur DNS secondaire ». Les données ne peuvent pas être modifiées manuellement car la réplication est unidirectionnelle du serveur principal. Ce type de serveur est également installé sur les RODC.

– Le « split-brain » est le fait d’utiliser un nom de domaine Internet identique au nom de domaine DNS du domaine Active Directory.

– Le « Whole-brain » est le fait d’utiliser un nom de domaine Internet différent que celui du domaine Active Directory interne. Il est recommandé d’utiliser cette méthode.

– Processus de résolution de noms DNS :

- Un utilisateur demande la page web http://www.google.com/

- La requête est envoyée au serveur DNS local sur le réseau interne

- Le serveur DNS local envoyé une requête de redirection au serveur de nom « .com »

- La requête est envoyée au serveur DNS faisant autorité pour le nom « google.com »

- Le serveur DNS pour « google.com » envoi l’adresse IP correspondante au client

- Le traducteur de noms du client utilise l’adresse IP pour demander la page web

- La page web est envoyée à l’utilisateur et s’affiche sur l’écran

– Termes et concepts DNS :

- Zone DNS intégrée à Active Directory : C’est une zone qui est hébergé dans la base de données des services AD DS (NTDS.Edit).

- Vieillissement : On donne cette appellation à un enregistrement DNS qui a expiré en raison de sa durée de vie jugée trop vieux pour être considéré comme toujours actif.

- Partition d’annuaire d’application : C’est une partition personnalisée qui peut héberger les données d’annuaire liés aux applications ou des données DNS liés au domaine racine d’une forêt.

- DDNS : Ce service DNS peut être mis à jour automatiquement par les clients possédant un compte AD DS. Par défaut, l’installation des services AD DS installent le service DDNS.

- Notification DNS : Ce sont des alertes automatiques qui avertissent un serveur DNS secondaire que des mises à jour sont disponibles afin de lancer le processus de transfert de zone vers des serveurs en lecture seule.

- Zone DNS de domaine : C’est une zone qui contient les enregistrements d’un domaine particulier qu’il soit issue d’un domaine racine, d’un domaine enfant ou au sein d’une forêt AD DS.

- Zone DNS de forêt : C’est une zone qui contient les enregistrements qui se rapportent à l’ensemble d’une forêt AD DS.

- Recherche directe : Ce mode de fonctionnement du serveur DNS à pour but de faire correspondre les requêtes FQDN (transmise par un client) à une adresse IP

- Zone de recherche directe : C’est un conteneur DNS qui contient les correspondances FQDN/IP pour les recherches directes

- Redirecteur : C’est un mécanisme qui permet aux serveurs DNS de transférer les requêtes inconnues reçus des clients vers des serveurs DNS externes approuvé.

- Zones GlobalNames Zone : C’est une zone DNS qui a été conçu pour remplacer les serveurs WINS sur un réseau Windows. Ces zones gèrent des noms NetBIOS.

- Zone de stub : C’est une zone spéciale qui n’héberge que les enregistrements des autres serveurs DNS qui assurent la maintenance de la zone en cours.

- TTL (Time to Live) : C’est la valeur qui est attribué à un enregistrement et qui détermine sa durée de vie avant de considérer l’enregistrement comme expiré.

- Recherche inversée : Ce mode de fonctionnement du serveur DNS à pour but de faire correspondre les requêtes de résolution d’adresses IP en nom FQDN.

- Enregistrement SOA (Start of Authority) : C’est un enregistrement qui contient des informations de domaine, comme la planification des mises à jour des enregistrements, les intervalles utilisés par les autres serveurs pour vérifier les mises à jour et la date et l’heure de la dernière mise à jour…

- Enregistrement SRV : Désigne l’emplacement d’un service dans un enregistrement DNS qui comprend l’adresse IP du serveur et le port associé au service.

- Alias (CNAME) : C’est un enregistrement DNS utilisé pour indiqué un alias d’un nom déjà spécifié comme étant un autre type d’enregistrement dans une zone spécifique. On l’appel aussi enregistrement de nom canonique.

- Serveur de messagerie (MX) : Cet enregistrement désigne les noms des serveurs de messagerie vers lesquels les messages électroniques d’un domaine doivent être acheminés

– Le protocole WPAD (Web Proxy Automatic Discovery Protocol) est utilisé par les navigateurs web pour rechercher automatiquement les paramètres de proxy.

– Le protocole ISATAP (Intrasite Automatic Tunnel Addressing Protocol) est utilisé pour permettre aux protocoles IPv4 et IPv6 de cohabiter ensemble. Les paquets IPv6 sont encapsulés au format IPv4 pour être transmis via des routeurs.

– Les listes rouges de requêtes globales permettent d’accroitre la sécurité des protocoles WPAD et ISATAP en bloquant des plages d’adresses spécifiques.

– Par défaut, lors de l’installation du service DNS dans un environnement AD DS, une zone de recherche directe sera créée pour toute la forêt et portera le nom suivant :

_msdcs.nomdomain

– Lorsqu’on installe un contrôleur de domaine, la zone de recherche directe est créée automatiquement. Par contre, la zone de recherche indirecte doit être ajoutée manuellement pour prendre en charge la recherche inversée.

– La configuration de l’option de « nettoyage des enregistrements » et « la suppression automatique des enregistrements obsolètes » doit s’effectuer manuellement.

– L’attaque des serveurs DNS par déni de service (DoS, Denial-of-Service) est la plus fréquente. Cette opération consiste à inonder de requête le service DNS jusqu’à ce qu’il ne puisse plus répondre à des requêtes valides.

– L’attaque des serveurs DNS par encombrement du réseau consiste à modifier les données d’un serveur afin de le rediriger vers un serveur DNS qui est sous le contrôle du pirate.

– Chaque enregistrement de noms se voit attribuer un TTL. Lorsque cette valeur expire, l’enregistrement doit être supprimé pour que les utilisateurs effectuant une recherche n’obtiennent pas de résultats faussement positifs. C’est pourquoi il est important de configurer le nettoyage de la zone pour tous les serveurs DNS.

– Les enregistrements SOA indique les divers intervalles et paramètres temporels des enregistrements, l’intervalle d’actualisation et la durée de vie.

– Il est utile de créer des ZRI (Zone de Recherche Inversée) si vous possédez des applications sur votre réseau qui nécessite d’utiliser la résolution d’une adresse IP en nom ou si votre réseau dépasse les 500 ordinateurs.

– Les indications de racine permette à un serveur DNS d’interroger d’autres serveurs DNS principaux en direct sur Internet. Un redirecteur permet de transférer une requête DNS afin qu’un autre serveur exécute la recherche. Dans les réseaux sécurisés, les serveurs DNS interne sont configurés pour utiliser un redirecteur qui renvois les requêtes DNS vers un autre serveur DNS chargés de communiquer en direct avec Internet. Dans ce cas précis, il faut désactiver la recherche via des indications de racine sur les DNS interne pour les interdire d’accéder en direct sur Internet.

– Pour créer des enregistrements dans une Zone de recherche directe GlobalNames (Fonction de remplacement du Wins), il faut d’abord activer la fonction via la commande suivante :

Dnscmd /config /enableglobalnamessupport 1

– Une fois la ZRD GlobalNames activée, il faut ajouter des enregistrements de noms en une seule partie via la commande suivante :

Dnscmd nomserveurdns /recordadd globalnames nomenuneseulepartie cname nomdns

– Pour modifier une liste rouge de requêtes globale, il faut exécuter la commande suivante :

Dnscmd /config /globalqueryblocklist wpad isatap manufacturing

Chapitre 10

– Sous Windows Server 2003, les réplications AD étaient gérer via le système FRS (File Replication Service). Avec Windows Server 2008, une nouvelle fonctionnalité visant à remplacer FRS a été ajouté : DFS-R (Distributed File System Replication)

– Pour installer un contrôleur de domaine, il est possible d’utiliser « un fichier de réponses » ou de remplir les informations nécessaires à la création du contrôleur de domaine via une ligne de commande « dcpromo ».

– Pour créer un contrôleur de domaine via un fichier de réponse, il suffit de taper la ligne de commande suivante :

Dcpromo /unattend : »chemin vers le fichier de réponse »

– Un fichier de réponse est enregistré dans le format suivant :

[DCINSTALL]

ReplicaOrNewDomain=domain

NewDomain=forest

NewDomainDNSName=Nom DNS complet

DomainNetBiosName=Nom NetBIOS du domaine

ForestLevel={0=Windows 2000 Server Native;

2=Windows Server 2003 Native;

3=Windows Server 2008 Native}

DomainLevel={0=Windows 2000 Server Native;

2=Windows Server 2003 Native;

3=Windows Server 2008 Native}

InstallDN S=yes

DatabasePath= »chemin vers un dossier d’un volume local »

LogPath= »chemin vers un dossier d’un volume local »

SYSVOLPath »chemin vers un dossier d’un volme local »

SafeModeAdminPassword=mot de passe

RebootOnCompletion=yes

– Il est possible d’inclure les options du fichier de réponses en ligne de commande :

Dcpromo /unattend /installDNS :yes /dnsOnNetwork:yes /replicaOrNewDomain:domain /newDomain:forest /newDomainDNSName:contoso.com /DomainNetbiosName:contoso /databasePath: »e:\ntds » /logPath: »f:\ntds.logs » /sysvolpath : »g:\sysvol » /safeModeAdminPassword :motdepasse /forestLevel :3 /domainLevel :3 /rebootOnCompletion :yes

– Si on souhaite installer un contrôleur de domaine Windows Server 2008 dans une forêt qui contient des serveurs Windows 2000 ou Windows 2003, il est important de préparer la forêt afin de mettre à jour le schéma Active Directory existant avec les nouveaux objets de l’AD 2008.

– Pour préparer une forêt Windows 2000 ou Windows 2003, il faut identifier le contrôleur de domaine ayant le rôle FSMO « Contrôleur de schéma », puis copier le contenu du répertoire « \Sources\Adprep » du DVD de Windows Server 2008. Ensuite, il faut ouvrir une invite de commande en se positionnant dans le dossier « Adprep » pour taper la commande suivante :

adprep /forestprep

Une fois la forêt préparée. Il faut identifier le contrôleur de domaine ayant le rôle FMSO « Maître d’infrastructure » pour y copier le contenu du répertoire « \Sources\Adprep » du DVD de Windows Server 2008. Ensuite, il faut ouvrir une invite de commande en se positionnant dans le dossier « Adprep » pour taper la commande suivante :

adprep /domainprep /gpprep

– Pour installer un RODC dans un domaine de la forêt possédant des contrôleurs de domaine avec Windows 2000 Server ou Windows Server 20003, il faut aussi préparer le domaine avec la commande suivante :

Adprep /rodcprep

– Lorsqu’on installe un contrôleur de domaine supplémentaire via le mode « avancé » on a la possibilité de choisir le contrôleur de domaine source pour la réplication des données ou bien demander une installation à partir d’un support (équivalent d’une sauvegarde – IFM : Install From Media).

– Pour organiser l’installation d’un contrôleur de domaine en lecture seule dans une succursale qui ne dispose pas de personnel informatique, il est possible de créer le compte d’ordinateur pour le RODC soit même dans l’OU « Domain Controller » :

Ensuite, il ne reste plus qu’à utiliser une ligne de commande sur le serveur RODC pour joindre le domaine :

Dcpromo /useexistingaccount :attach

Ou

Dcpromo /useexistingaccount :attach /unattend : »c:\rodcanswer.txt »

– L’installation IFM correspond à l’installation d’un contrôleur de domaine à partir d’un support. Pour créer ce support d’installation, il faut exécuter les commandes suivantes sur un contrôleur de domaine Windows Server 2008 en écriture :

Exécuter Ntdsutil.exe dans une invite de commande et taper : activate instance ntds puis ifm

Ensuite, il faut taper une des lignes de commande suivante pour créer le support :

- Create sysvol full [chemin] : Crée le support d’installation avec SYSVOL pour un DC accessible en écriture dans le dossier spécifié par [chemin]

- Create full [chemin] : Crée le support d’installation sans SYSVOL pour un contrôleur de domaine accessible en écriture ou une instance AD LDS (Active Directory Lightweight Directory Services) dans le dossier spécifié par [chemin]

- Create sysvol rodc [chemin] : Crée un support d’installation avec SYSVOL pour un contrôleur de domaine en lecture seule dans le dossier spécifié par [chemin]

- Create rodc [chemin] : Crée le support d’installation sans SYSVOL pour un contrôleur de domaine en lecture seule dans le dossier spécifié par [chemin]

Quand le support est créé, il faut exécuter l’assistant Installation des services de domaine Active Directory en cochant la case « Utiliser l’installation en mode avancé ». Choisir ensuite « Répliquer les données à partir d’un support à l’emplacement suivant ».

– Pour supprimer un contrôleur de domaine, il faut utiliser la commande « dcpromo »

– Si le contrôleur de domaine à supprimer ne peut contacter le domaine, il faut utiliser la commande « dcpromo /forceremoval »

– Les opérations à maître unique se nomment également :

- Maîtres d’opérations

- Rôles de maîtres d’opérations

- Rôles de maître unique

- Jetons d’opérations

- Rôles FSMO (Flexible Simple Master Operations)

– Il existe 5 rôles FSMO :

- Maître d’attribution des noms de domaines (Unique dans la forêt)

- Contrôleur de schéma (Unique dans la forêt)

- Maître RID (Unique dans un domaine)

- Maître d’infrastructure (Unique dans un domaine)

- Emulateur PDC (Unique dans un domaine)

– Le rôle de maître d’attribution de noms de domaine sert à ajouter ou à supprimer des domaines dans la forêt. Lorsqu’on ajoute ou supprime un domaine, le maître d’attribution des noms de domaine doit être accessible, sous peine que l’opération échoue.

– Le contrôleur de schéma est chargé d’apporter des changements au schéma de la forêt. Tous les autres contrôleurs de domaine contiennent des réplicas en lecture seule du schéma. Pour modifier le schéma ou installer une application qui modifie le schéma, il est recommandé de le faire sur le contrôleur de schéma. Dans le cas contraire, les changements demandés doivent être envoyés au contrôleur de schéma pour qu’il les inscrive dans le schéma.

– Le maître RID (Relative Identifier) joue un rôle majeur dans la génération des SID (Identificateur de sécurité) pour des entités de sécurité telles que les utilisateurs, les groupes et les ordinateurs. Le SID d’une entité de sécurité doit être unique. Comme n’importe quel contrôleur de domaine peut créer des comptes et donc des SID, il doit exister un mécanisme qui garantisse que les SID générés par un contrôleur de domaine soient uniques. Les contrôleurs de domaine Active Directory génèrent des SID en assignant un ID relatif (RID) au SID du domaine pour chaque objet de l’annuaire. Le maître RID du domaine alloue des pools de RID uniques à chaque contrôleur de domaine du domaine. Ainsi, chacun d’eux peut être certains que les SID qu’il génère sont uniques.

NB : Le maître RID se comporte exactement un serveur DHCP pour les SID. Au lieu d’affecter des adresses IP unique aux ordinateurs d’un réseau, le maître RID affectera des pools RID aux contrôleurs de domaine pour la création des SID.

– Le maître d’infrastructure agit plus particulièrement dans des environnements multi domaine afin de mettre à jour la liste des groupes qui hébergent des utilisateurs provenant d’un autre domaine. C’est une sorte de dispositif de suivi pour les membres des groupes issus d’autres domaines. Si ces membres sont renommés ou supprimés de l’autre domaine, le maître d’infrastructure du domaine du groupe actualise l’attribut « member » du groupe conséquent.

– Le maître d’émulateur PDC accomplit plusieurs fonctions cruciales dans un domaine :

- Il émule un contrôleur principal de domaine pour la compatibilité ascendante

- Il participe à la gestion spéciale de l’actualisation des mots de passe du domaine

- Il gère l’actualisation des stratégies de groupe d’un domaine

- Il fournit une horloge principale au domaine

- Il agit comme un navigateur de maître de domaine

– Il est recommandé de placer les rôles « contrôleur de schéma » et « maître d’attribution de noms de domaine » sur un même contrôleur de domaine qui fait office de catalogue global.

– Il est recommandé de placer les rôles « maître RID » et « maître d’émulateur PDC » sur le même contrôleur de domaine.

– Il est recommandé de placer les rôles « maître d’infrastructure » sur un contrôleur de domaine qui n’est pas un serveur de catalogue global. Si tous les contrôleurs de domaine d’un domaine sont des serveurs de catalogue globaux, il importe peu de savoir quel serveur tient le rôle de maître d’infrastructure.

– Pour identifier les contrôleurs de domaine qui possèdent les « rôles de maître RID », « maître d’émulateur PDC » et « maître d’infrastructure », il suffit d’ouvrir le composant logiciel enfichable « Utilisateur et ordinateurs Active Directory », de faire un clic droit sur le domaine et de cliquer sur « Maîtres d’opérations » :

– Pour identifier le contrôleur de domaine qui héberge le rôle « maître d’attribution des noms de domaines », il suffit d’ouvrir le composant logiciel enfichable « Domaines et approbations Active Directory », de faire un clic droit sur le nœud racine et de cliquer sur « Maîtres d’opérations » :

– Pour identifier le contrôleur de domaine qui héberge le rôle « contrôleur de schéma », il suffit d’ouvrir le composant logiciel enfichable « Schéma Active Directory », de faire un clic droit sur le nœud racine et de cliquer sur « Maîtres d’opérations » :

– Pour identifier les maîtres d’opérations, il est possible d’utiliser les commandes suivantes :

« ntdsutil », « dcdiag » ou « netdom »

- Ntdsutil roles connections connect to server « list roles for connected server »

- Dcdiag /test :knowsofroleholders /v

- Netdom query fsmo

– Pour transférer des rôles FSMO, il est possible d’utiliser les outils d’administration correspondant à chaque rôle. En se connectant sur le contrôleur de domaine adéquat, il est possible de transférer le rôle via le menu « Maître d’opérations » :

– Si un contrôleur de domaine crash alors qu’il héberge un rôle FSMO, il est possible de prendre le rôle FMSO manquant et le dédier à un autre contrôleur de domaine en récupérant le jeton des opérations.

– Lorsqu’on prend possession d’un des rôles suivant, il n’est pas possible de remettre en ligne le contrôleur de domaine qui accomplissait le rôle :

- Maitre RID

- Contrôleur de schéma

- Maître d’attribution des noms de domaine

– Lorsqu’on prend possession d’un des rôles suivant, il est possible de remettre en ligne le contrôleur de domaine qui accomplissait le rôle puis de lui transférer de nouveau le rôle à sa reconnexion :

- Emulateur PDC

- Maître d’infrastructure

– Pour prendre possession d’un rôle, il faut utiliser la commande « ntdsutil » :

- Ntdsutil

- Roles

- Connections

- Connect to server [FQDN_DU_SERVEUR]

- Quit

- Seize role

- Contrôleur de schéma

- Maître de schema

- Maître d’attribution des noms de domaine

- Maître RID

- Emulateur PDC

- Maître d’infrastructure

– Dans les précédentes versions de Windows Server, le répertoire SYSVOL était répliqué sur l’ensemble des contrôleurs de domaine via le service FRS (File Replication Service). Sous Windows Server 2008, nous disposons désormais du service DFS-R (Distributed File System – Replication) qui est plus fiable et plus robuste que le système FRS.

– Afin de répliquer le répertoire SYSVOL avec le nouveau système de réplication DFS-R, il faut d’abord s’assurer que le niveau fonctionnel du domaine est Windows Server 2008.

– Pour migrer vers le système de réplication DSF-R, il faut utiliser la commande :

« dfsrmig.exe »

– La migration vers DFS-R est composée de 4 étapes :

- 0 (start) : Etape par défaut du contrôleur de domaine. Seul FRS est utilisé pour répliquer « SYSVOL » à cette étape.

- 1 (prepared) : Une copie du répertoire « SYSVOL » est créée dans un dossier nommé « SYSVOL_DFSR » puis ce dernier est ajouté au jeu de réplication existant. DFS-R réplique ensuite le contenu des dossiers « SYSVOL_DFSR » vers tous les contrôleurs de domaine. FRS continue toujours de répliquer les dossiers « SYSVOL » d’origine et les clients continuent d’utiliser « SYSVO L » à cette étape.

- 2 (redirected) : Le partage « SYSVOL\sysvol » est redirigé pour être désormais « SYSVOL_DFSR\sysvol ». Les clients utilisent désormais le dossier « SYSVOL_DFSR » pour obtenir les scripts d’ouverture de session et les modèles de stratégies de groupe.

- 3 (eliminated) : Le service de réplication FRS est interrompu, ce qui arrête automatiquement la réplication du dossier « SYSVOL ».

– La commande « dsfrmig.exe » comporte 3 options :

- Setglobalstate [state] : Cette option configure l’état de la migration DFS-R globale en cours qui s’applique à tous les contrôleurs de domaine. L’état est spécifié par le paramètre [state], qui est compris entre 0 et 3. Chaque contrôleur de domaine sera notifié du nouvel état de la migration DFS-R et migrera automatiquement vers cet état.

- Getglobalstate : Cette option rapporte l’état de migration DFS-R globale en cours.

- Getmigrationstate : Cette option rapport l’état de migration en cours de chaque contrôleur de domaine. L’option « gestmigrationstate » permet de surveiller l’avancement des contrôleurs de domaine vers l’état de migration DFS-R global en cours.

NB : En cas de problème lors du passage d’un état vers un autre, il est possible de revenir aux états précédents en utilisant l’option « setglobalstate ». Toutefois, après avoir utilisé l’option « setglobalstate » pour spécifier l’état 3 (eliminated), il est impossible de revenir aux états précédents.

Chapitre 11

– Les sites Active Directory sont des objets de l’annuaire qui se trouvent dans le conteneur « Configuration » : CN=Configuration,DC=domaine racine de la forêt

– Un site à pour objectif de gérer le trafic de réplication et faciliter la localisation des services.

– Un réseau fortement connectée représente un site Active Directory dans lequel les réplications des changements apportés à l’AD sont presque instantanées.

– Un réseau moins fortement connectés est représenté par des connexions lentes, moins fiables ou coûteuses. Il n’est donc pas indispensable de répliquer les changements immédiatement sur ce type de réseau afin d’optimiser les performances, réduire les coûts ou économiser de la bande passante.

– La localisation de service permet à des clients d’un site de localiser le contrôleur de domaine le plus proche ou un service à proximité du site.

– Les sites Active Directory aident à localiser les services, y compris ceux fournis par les contrôleurs de domaine. A l’ouverture de session, les clients Windows sont automatiquement dirigés vers un contrôleur de domaine de leur site. Si aucun DC n’est disponible dans le site, ils sont redirigés vers le DC d’un autre site qui sera capable de les identifier.

– Certains documents indiquent qu’une liaison est lente lorsque son débit est inférieur à 512 Kbit/s. Il est donc recommandé de créer un site pour déterminer cette partie du réseau.

– Il est recommandé de créer un site pour une partie du réseau qui héberge au minimum un contrôleur de domaine ou un service de ressource DFS répliquée.

– Pour définir un site, il faut créer un objet de classe « Site ». Cet objet est un conteneur qui permet de gérer la réplication entre les contrôleurs de domaines.

– Il est recommandé de renommer le site par défaut afin de lui donner un nom plus représentatif de la situation de l’entreprise.

– Un site est utile que lorsque les clients et les serveurs savent à quel site ils appartiennent. Pour ce faire, l’adresse IP du système client doit être associée au site, et ce sont les objets sous-réseau qui réalisent cette association. Il faut donc définir les sous réseaux :

– Un sous réseau est associé à un site. Lorsqu’un client se connectera au domaine, il sera identifié avec son adresse IP afin d’être redirigé vers le contrôleur de domaine de son site.

– Il est important de définir chaque sous réseau IP en tant qu’objet sous-réseau Active Directory (LAN, WAN, VPN). Si l’adresse IP d’un client n’est pas comprise dans la page d’adresses d’un sous réseau, ce client sera incapable de déterminer à quel sous-réseau il appartient et cela peut entrainer des problèmes de performance.

– Chaque serveur qui rejoint un domaine annonce ces services en créant des enregistrements DNS « Emplacement de service » ou enregistrement SRV :

– Chaque contrôleur de domaine contient un réplica de plusieurs contextes de nommage. Un contexte de nommage correspondant aux éléments suivants :

- Domaine : Contient tous les objets stockés dans un domaine (users, ordinateurs et groupes et stratégies de groupes).

- Configuration : Contient les objets qui représentent la structure logique de la forêt – les domaines – et la topologie physique – les sites, les sous-réseaux et les services.

- Schéma : Définit les classes d’objets et leurs attributs

– Un contrôleur de domaine ayant pour fonction d’être un catalogue global contient un jeu d’attributs partiel ou PAS (Partial Attribute Set) de l’ensemble des domaines de la forêt. Cela lui permet d’effectuer des recherches d’objet dans un domaine A et B avec plus d’efficacité. Une application interroge un catalogue global en envoyé des requêtes LDAP sur le port 3268.

– Un groupe universel peut contenir des objets provenant de tous les domaines de la forêt. L’appartenance aux groupes universels est répliquée dans le catalogue global.

– Lorsqu’un utilisateur ouvre une session, son appartenance au groupe universel est obtenue depuis un serveur de catalogue global. Si le serveur de catalogue global est indisponible, l’appartenance au groupe universel l’est également. Pour empêcher un incident de sécurité, Windows empêche un utilisateur appartenant à groupe universel de s’authentifier sur le domaine lorsque le catalogue global est indisponible. Ce fonctionnement ne se produit pas si tous les contrôleurs de domaine font office de catalogue global.

– Pour éviter un problème de compte bloqué appartenant à un groupe universel, il est possible d’activer la mise en cache des membres des groupes universels à l’aide d’UGMC (Universal Group Membership Caching). Lorsque « UGMC » est activé, un utilisateur appartenant à un groupe universel qui ouvre une session sur le domaine aura ses informations d’appartenance au groupe mise en cache indéfiniment sur le serveur de catalogue global et actualisé toutes les 8 heures.

– Pour configurer UGMC, il faut ouvrir le composant logiciel enfichable « Sites et service Active Directory », sélectionner le site dans l’arborescence de la console. Dans le volet de détails, il faut cliquer droit sur « NTDS Site Settings » et sélectionner « Propriétés » :

– Pour examiner les partitions d’annuaire d’application, il faut utiliser l’outil « Modification ADSI », de cliquer sur « Connexion » puis de sélectionner « Configuration » dans la liste déroulante du « contexte d’attribution de noms connu » :

– Lorsque l’on créé un contrôleur de domaine, ce dernier est ajouté automatiquement dans la console « Site et Services Active Directory ». Le vérificateur de cohérence des données également appelé KCC (Knowledge Consistency Checker) crée automatiquement un objet connexion afin de créer les relations bidirectionnelle entre les contrôleurs de domaine. Si un contrôleur de domaine est supprimé, les KCC mettent à jour les objets de connexion en réorganisant dynamiquement la topologie de réplication.